Với Driver Genius 10.0, việc cập nhật driver cho các thiết bị sẽ được thực hiện với độ an toàn cao, kèm theo đó là tính năng tự động tải phiên bản driver mới theo lịch hẹn.

Những tính năng mới của Driver Genius Professional 10.0:

- Hỗ trợ tải driver theo thời điểm định trước.

- Cho phép người dùng lựa chọn thư mục chứa driver tải về.

- Kiểm tra các driver tải về để đảm bảo không bị lỗi khi sử dụng.

- Tự động xóa các driver cũ trong kho driver đã tải.

- Tốc độ quét nhanh và độ chính xác cao hơn.

- Cài toàn bộ driver "quá đát" chỉ bằng một cú nhấp chuột.

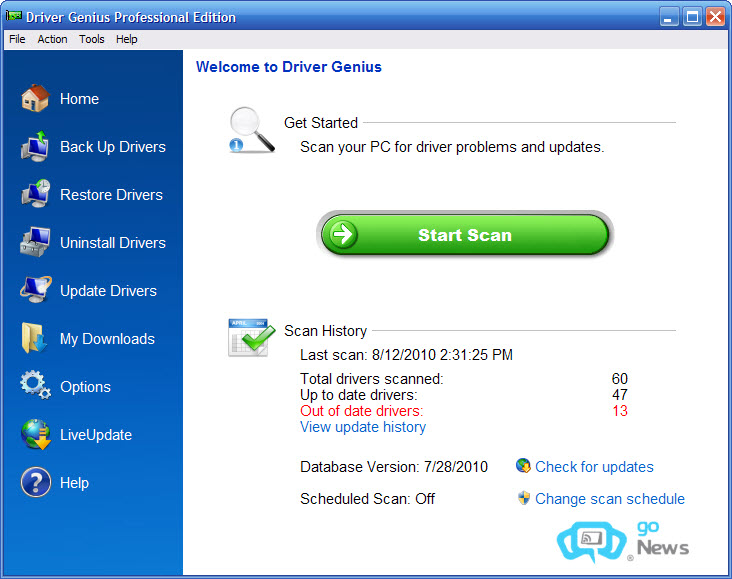

Bạn tải Driver Genius Professional 10.0 tại đây (dung lượng 6,51MB, tương thích mọi Windows). Từ giao diện chính của chương trình, bạn nhấn Start Scan để kiểm tra nhanh các driver đang sử dụng.

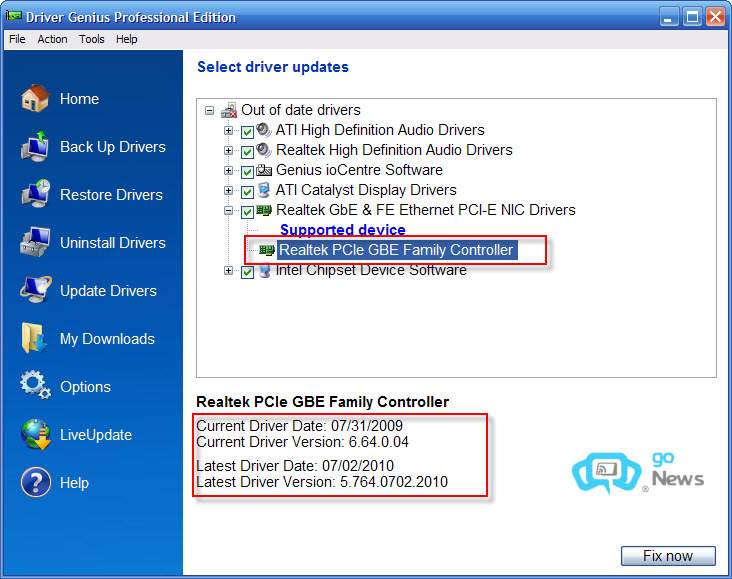

Các driver "quá đát" sẽ hiển thị dưới trường Out of date drivers . Bạn nhấp vào dấu + bên cạnh từng thiết bị để xem chi tiết phiên bản và ngày phát hành của driver đang sử dụng ( Current Driver Version và Current Driver Date ), phiên bản và ngày phát hành của driver mới nhất ( Lastest Driver Version và Lastest Driver Date ). Bạn đánh dấu vào các thiết bị cần cập nhật driver rồi nhấn Fix now .

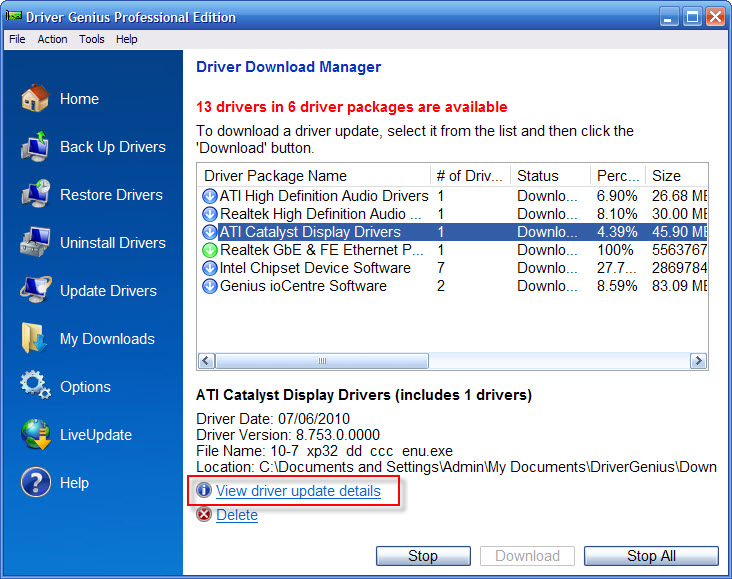

Trên hộp thoại Driver Download Manager , bạn nhấn Download All và chờ chốc lát để chương trình kết nối với kho driver trên server và tải về giúp bạn. Tốc độ tải của Driver Genius vẫn còn khá chậm và thỉnh thoảng bị "đứt gánh giữa chừng". Vì thế, để tải nhanh hơn (kết hợp với trình tăng tốc tải file), bạn nhấn View driver update details . Trong trang web hiện ra, bạn nhấn Download Now để tải driver về máy.

Xong, bạn nhấn Install để tiến hành cài đặt. Muốn tránh gặp rủi ro sau khi nâng cấp driver, bạn nhấn Yes trong hộp thoại Do you want to create a restore point now để tạo điểm sao lưu hệ thống.

Hẹn lịch tải driver tự động

Driver Genius 10 được bổ sung thêm tính năng tải driver theo lịch hẹn, giúp bạn đỡ mất thời gian tự tay thực hiện.

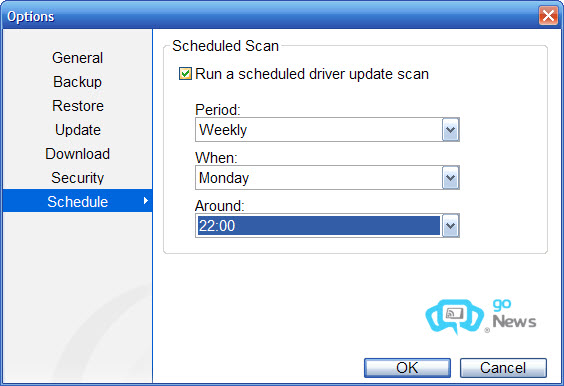

Bạn nhấn vào mục Options phía trái và chọn Schedule . Tại đây, bạn đánh dấu vào ô Run a schedule driver update scan và thiết lập khoảng thời gian cụ thể phía dưới hộp Period : Daily (hàng ngày), Weekly (hàng tuần), Monthly (hàng tháng), rồi nhấn OK . Khi đến thời điểm đã hẹn, chương trình sẽ tự động "quét" driver mới.

Chọn thư mục lưu driver

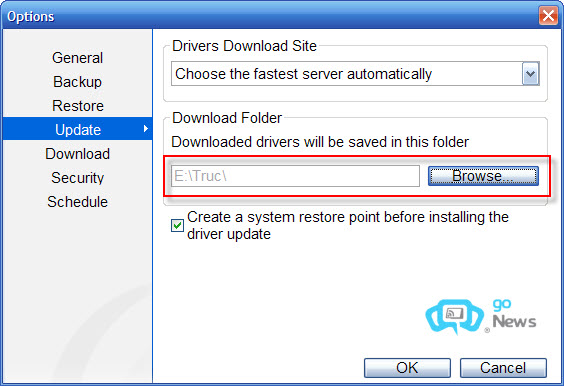

Mặc định, các driver tải về được lưu trong thư mục C:\Documents and Settings\Admin\My Documents\DriverGenius (với Windows XP). Để thay đổi sang thư mục khác, bạn nhấn Options , chọn mục Update . Tại trường Download Folder , bạn nhấn Browse , tìm đến thư mục khác rồi nhấn OK .

Sao lưu, phục hồi driver

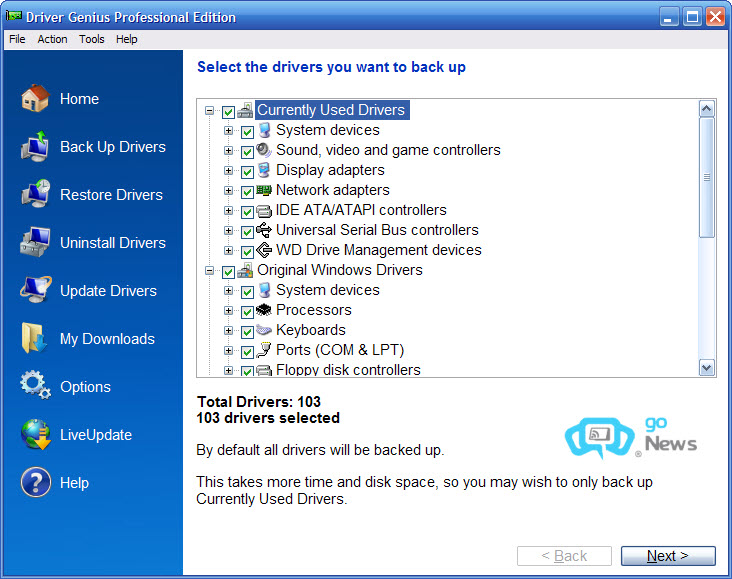

Để sao lưu toàn bộ driver đang cài trên hệ thống, bạn nhấn mục Back Up Drivers phía trái. Tại hộp thoại Select the drivers you want to back up , bạn đánh dấu chọn hết tất cả driver cần sao lưu rồi nhấn Next .

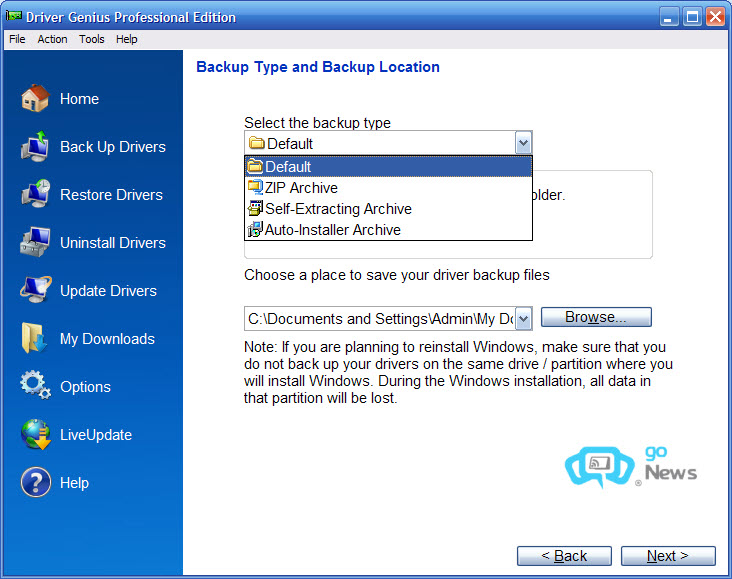

Tiếp đến, bạn nhấn mũi tên xổ xuống tại trường Select the backup type và chọn một trong các định dạng file sao lưu: Default (lưu dưới dạng thư mục), ZIP Archive (nén thư mục sao lưu thành file .zip), Self-Extracting Archive (nén dưới dạng file .zip có thể tự động xả nén khi nhấp đôi chuột vào file), A uto-Installer Archive (gom toàn bộ driver vào một file .exe duy nhất). Bạn nhấn Browse tại trường Choose a place to save your driver backup files để chọn thư mục chứa file sao lưu. Xong, bạn nhấn Next để tiến hành sao lưu và chọn Finish khi hoàn tất.

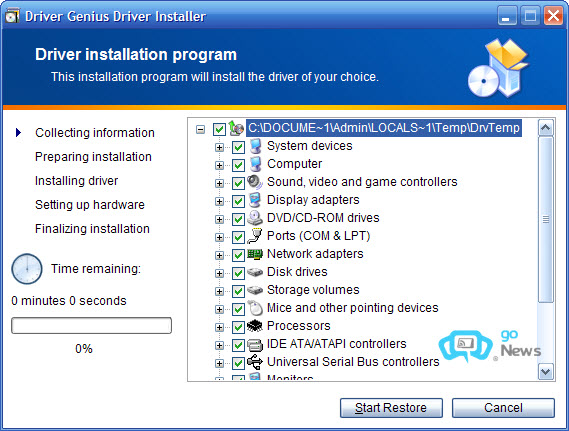

Khi cài lại Windows và có nhu cầu khôi phục driver cho các thiết bị, bạn khởi động Driver Genius Professional 10.0 và chọn Restore Drivers . Tại mục Choose a place where you have saved the backup files , bạn nhấn Browse , chọn thư mục đã sao lưu driver và nhấn Next . Với các file sao lưu driver dạng .exe, hoặc .zip tự bung, bạn có thể nhấp đôi vào chúng để khôi phục

Phục hồi driver thông qua file .exe

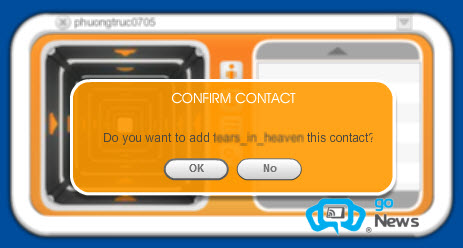

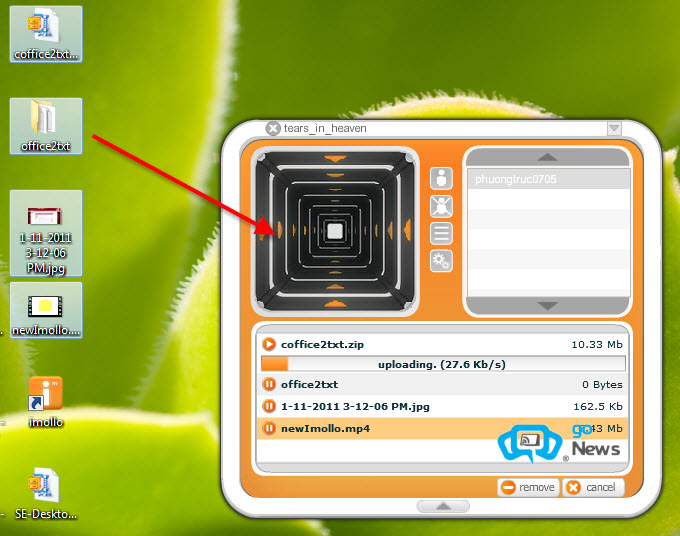

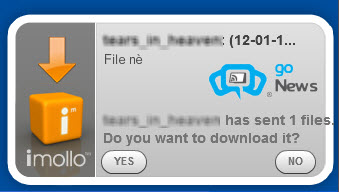

, nhập tên của người cần chia sẻ file vào ô Insert User Name rồi nhấn Add . Sau đó, bạn cần chờ cho đối phương đồng ý kết bạn thì cả hai mới có thể chia sẻ file cho nhau.

, nhập tên của người cần chia sẻ file vào ô Insert User Name rồi nhấn Add . Sau đó, bạn cần chờ cho đối phương đồng ý kết bạn thì cả hai mới có thể chia sẻ file cho nhau.